Présentation de lynk-mcp : MCP pour communiquer avec votre chaîne d'approvisionnement en logiciels

24 janv. 2026

Interlynk

Que se passerait-il si la gestion de la sécurité de votre chaîne d'approvisionnement logicielle était aussi simple que de poser une question?

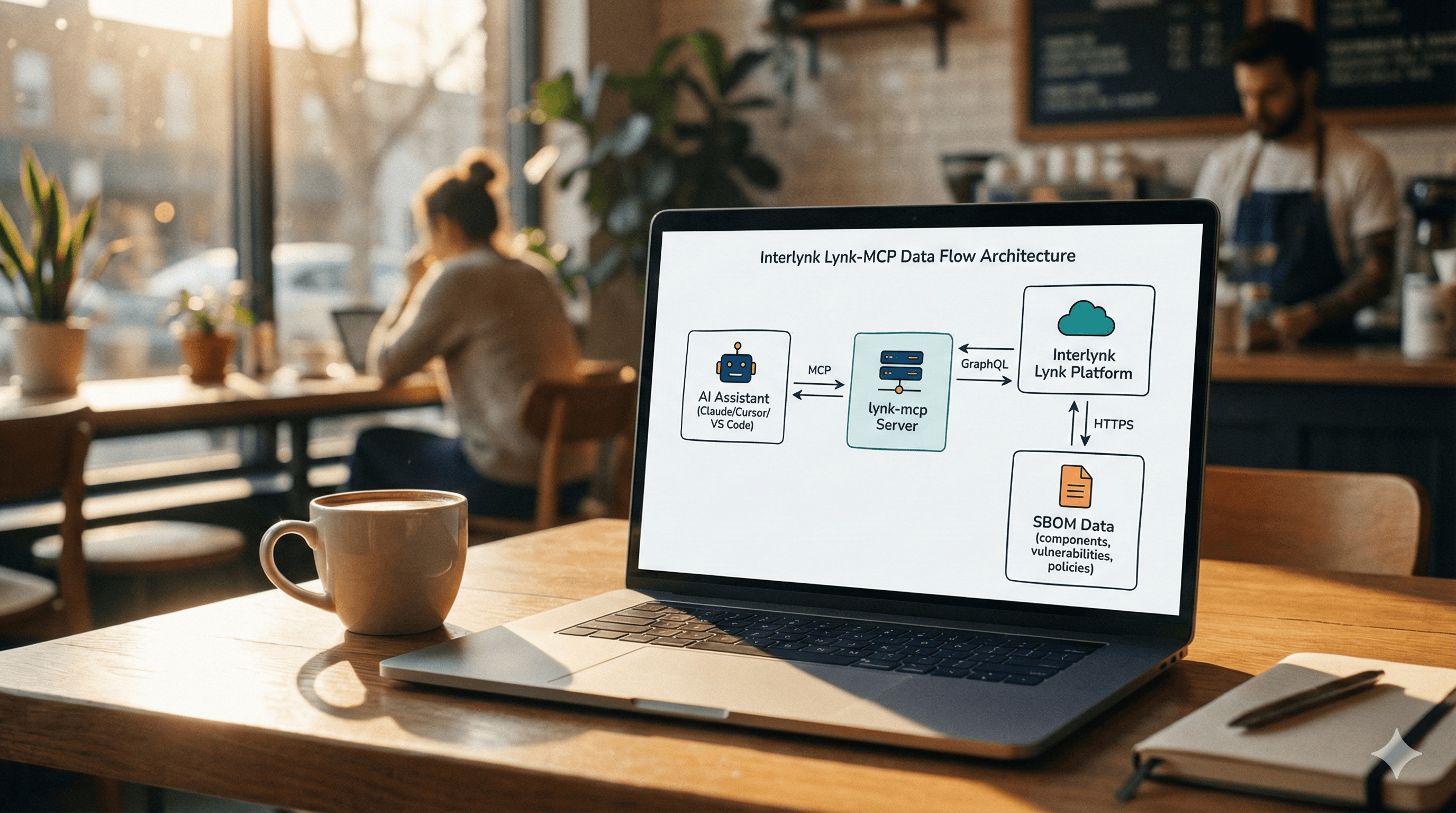

Aujourd'hui, nous sommes ravis d'annoncer lynk-mcp - un serveur de protocole de contexte de modèle (MCP) open-source - une nouvelle norme pour connecter en toute sécurité les assistants IA aux outils et aux données locales - qui connecte directement votre assistant IA à la plateforme Interlynk.

Pour la première fois, les développeurs, les équipes de sécurité et les agents de conformité peuvent interroger les SBOM, les vulnérabilités et les politiques en utilisant un anglais simple grâce à Claude, Cursor, VS Code et d'autres outils alimentés par l'IA.

Le problème : les données de sécurité de la chaîne d'approvisionnement sont piégées

La sécurité de la chaîne d'approvisionnement des logiciels n'a jamais été aussi critique. Avec des réglementations telles que l'Ordonnance Exécutive sur l'Amélioration de la Cybersécurité de la Nation et la Loi sur la Résilience Cybernétique de l'UE, les organisations doivent maintenir une visibilité complète sur leurs composants logiciels, leurs vulnérabilités et leur posture de conformité.

Mais voici le défi : les données existent, mais y accéder est douloureux.

Les équipes de sécurité passent des heures à naviguer sur des tableaux de bord, à écrire des requêtes et à croiser plusieurs outils juste pour répondre à des questions de base. Les développeurs changent constamment de contexte entre leur IDE et les plateformes de sécurité. Les agents de conformité compilent manuellement des rapports à partir de sources disparates.

Le résultat ? Les informations de sécurité arrivent trop tard, les vulnérabilités passent à travers les mailles du filet, et les équipes s'épuisent dans des tâches répétitives.

La solution : sécurité de la chaîne d'approvisionnement native à l'IA

lynk-mcp transforme la façon dont les équipes interagissent avec les données de sécurité de la chaîne d'approvisionnement. En mettant en œuvre le Protocole de Contexte Modèle, il crée un pont entre vos assistants AI préférés et la plateforme Interlynk Lynk.

Au lieu d'apprendre la syntaxe des requêtes ou de naviguer dans des interfaces utilisateur complexes, vous demandez simplement :

Et obtenez une réponse immédiate et contextuelle.

Comment ça fonctionne

lynk-mcp expose 24 outils spécialisés qui couvrent l'ensemble du spectre des opérations de sécurité de la chaîne d'approvisionnement :

Catégorie | Capacités |

|---|---|

Organisation & Produits | Consulter les métriques, parcourir les produits, explorer les environnements |

Versions & Composants | Suivre les versions, analyser les dépendances, comparer les versions |

Vulnérabilités | Rechercher des CVEs, filtrer par sévérité/KEV/EPSS, suivre l'état des VEX |

Politiques & Conformité | Évaluer les politiques de sécurité, suivre les violations, surveiller les licences |

L'IA comprend le contexte, enchaîne plusieurs opérations et présente les résultats sous forme de résumés lisibles par des humains - le tout dans votre flux de travail existant.

Cas d'utilisation réels

Pour les équipes de sécurité : Triage rapide des vulnérabilités

Ne vous laissez plus submerger par les flux CVE. Avec lynk-mcp, les analystes de sécurité peuvent immédiatement faire ressortir ce qui compte :

L'impact : Des heures de triage réduites à quelques secondes. Les équipes de sécurité peuvent se concentrer sur la remédiation plutôt que sur la recherche.

Pour les développeurs : Sécurité sans changement de contexte

Intégrez la sensibilisation à la sécurité directement dans votre environnement de développement. Interrogez votre chaîne d'approvisionnement sans quitter VS Code ou Cursor :

L'impact : Les développeurs obtiennent le contexte de sécurité au moment où ils en ont besoin, intégré dans leur flux de travail naturel.

Pour les agents de conformité : Préparation d'audit sans effort

Générez des preuves de conformité et suivez l'adhérence aux politiques de manière conversationnelle :

L'impact : La préparation d'audit qui prenait des jours se fait maintenant en minutes.

Fonctionnalités prêtes pour l'entreprise

Analyse des dérives entre les versions

Comprenez exactement ce qui a changé entre les versions - nouveaux composants, dépendances supprimées, vulnérabilités émergentes et problèmes résolus :

Intégration VEX

Support complet pour les données d'échange sur l'exploitabilité des vulnérabilités (VEX), afin que vous puissiez voir non seulement ce qui est vulnérable, mais ce qui vous affecte réellement :

Affecté – La vulnérabilité est exploitable dans votre contexte

Non Affecté – Des facteurs d'atténuation empêchent l'exploitation

Corrigé – Une remédiation a été appliquée

En cours d'investigation – Analyse en cours

Intelligence KEV & EPSS

Priorisez en fonction des renseignements sur les menaces réelles :

KEV (Vulnérabilités connues exploitées) – Le catalogue de CISA des vulnérabilités activement exploitées

EPSS (Système de notation de la probabilité d'exploitation) – Probabilité d'exploitation dans la nature

Conception axée sur la sécurité

Nous avons construit lynk-mcp en tenant compte des exigences de sécurité des entreprises :

Stockage Sécurisé des Identifiants – Les jetons API sont stockés dans le trousseau natif de votre système (macOS Keychain, Gestionnaire d'identifiants Windows, service secret Linux)

Aucune Exposition de Jeton – Les identifiants n'apparaissent jamais dans les journaux, messages d'erreur ou fichiers de configuration

HTTPS Seulement – Toutes les communications sont chiffrées en transit

Accès Scoped par Organisation – Respecte les contrôles d'accès de votre plateforme Lynk

Commencer

Installation

macOS/Linux (Homebrew)

Docker

Installation Go

Configuration

Configuration interactive - stocke le jeton de manière sécurisée dans le trousseau système

Vérifier la connexion

Connectez-vous à votre assistant AI

Claude Desktop – Ajoutez à votre claude_desktop_config.json :

VS Code – Ajoutez à votre settings.json :

C'est tout. Commencez à poser des questions.

Rejoignez la communauté

lynk-mcp est open source sous la licence Apache 2.0. Nous croyons que les outils de sécurité de la chaîne d'approvisionnement devraient être transparents et pilotés par la communauté.

Étoilez-nous sur GitHub: github.com/interlynk-io/lynk-mcp

Problèmes & Demandes de Fonctionnalités: GitHub Issues

Slack de la Communauté: Rejoignez la conversation avec des praticiens de la sécurité du monde entier

Documentation: Guides complets et référence API

Quelle est la suite

Ceci n'est que le début. Notre feuille de route inclut :

Plateformes AI supplémentaires – Support pour davantage d'assistants compatibles MCP

Invites personnalisées – Modèles d'invites préconçus pour des flux de travail courants

Alerte automatisée – Notifications proactives via des assistants AI

Analyse étendue – Analyse des tendances et insights prédictifs

Intégration CI/CD – Interrogez votre chaîne d'approvisionnement directement depuis les pipelines

Nous construisons l'avenir de la sécurité de la chaîne d'approvisionnement native AI, et nous voulons que vous en fassiez partie.

Essayez-le dès aujourd'hui

La chaîne d'approvisionnement des logiciels ne doit pas être une boîte noire. Avec lynk-mcp, votre portefeuille SBOM entier n'est qu'à une question d'éloignement.

Ensuite, ouvrez votre assistant AI et demandez : À quoi ressemble ma chaîne d'approvisionnement logicielle ?

Vous pourriez être surpris par la réponse - et par la facilité avec laquelle vous l'avez obtenue.

TABLE DES MATIÈRES