Introductie van lynk-mcp: MCP voor communicatie met uw softwareleveringsketen

24 jan 2026

Interlynk

Wat als het beheren van de beveiliging van uw softwareleveringsketen net zo eenvoudig was als het stellen van een vraag?

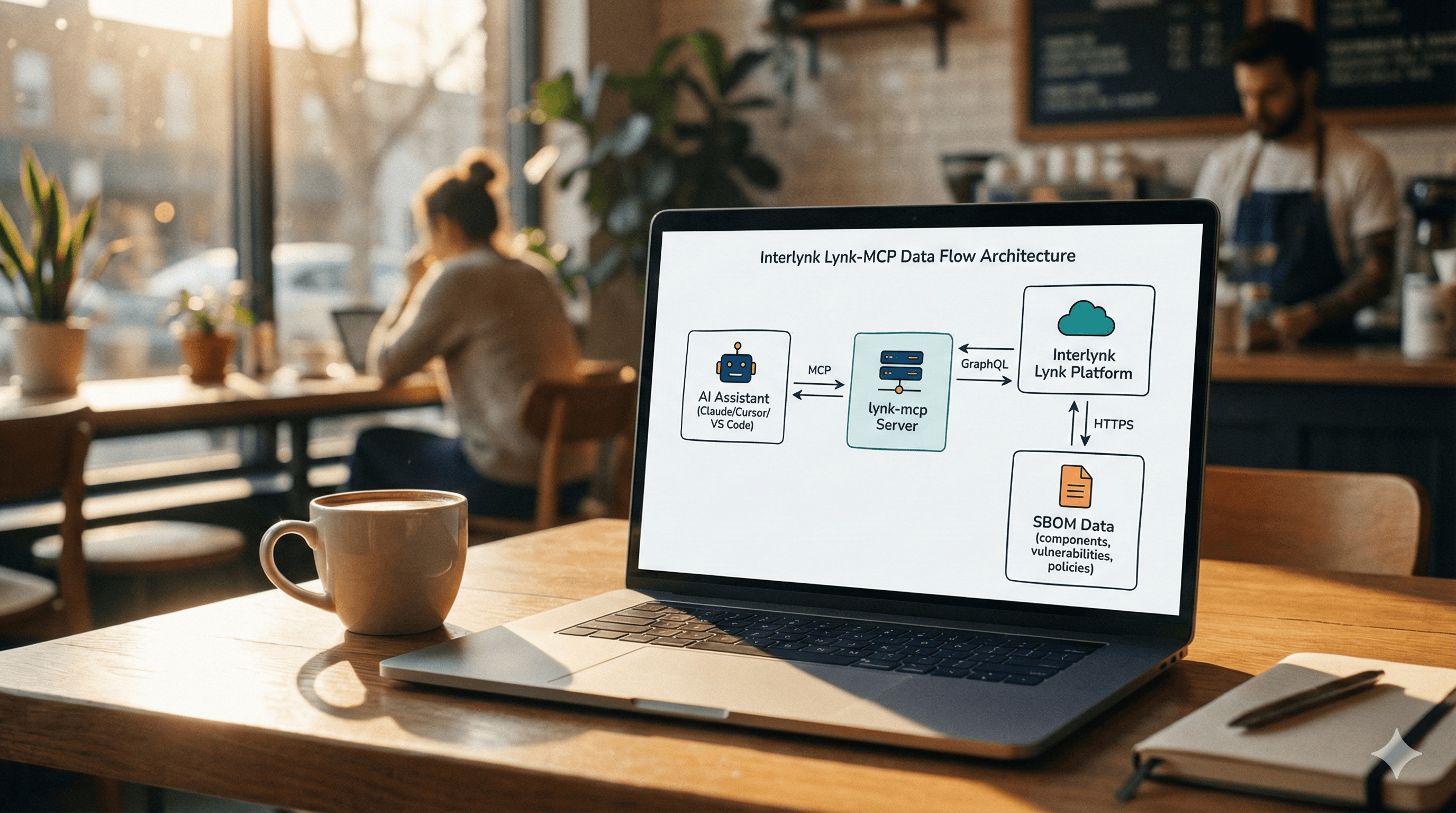

Vandaag zijn we verheugd aan te kondigen lynk-mcp - een open-source Model Context Protocol (MCP) server - een nieuwe standaard voor het veilig verbinden van AI-assistenten met lokale tools en gegevens - die uw AI-assistent rechtstreeks verbindt met het Interlynk-platform.

Voor de eerste keer kunnen ontwikkelaars, beveiligingsteams en compliance-officieren SBOM's, kwetsbaarheden en beleid opvragen met gewone taal via Claude, Cursor, VS Code en andere AI-gestuurde tools.

Het probleem: Gegevens over de beveiliging van de toeleveringsketen zijn opgesloten

De beveiliging van de softwareleveringsketen is nog nooit zo belangrijk geweest. Met regelgeving zoals het Executive Order on Improving the Nation's Cybersecurity en de EU Cyber Resilience Act, moeten organisaties uitgebreide zichtbaarheid behoudend in hun softwarecomponenten, kwetsbaarheden en nalevingshouding.

Maar hier is de uitdaging: de gegevens zijn er, maar toegang krijgen is pijnlijk.

Beveiligingsteams besteden uren aan het navigeren door dashboards, het schrijven van queries en het kruisverwijzen van meerdere tools om slechts basisvragen te beantwoorden. Ontwikkelaars schakelen tussen hun IDE en beveiligingsplatforms. Compliance-officieren stellen handmatig rapporten samen uit diverse bronnen.

Het resultaat? Beveiligingsinzichten komen te laat, kwetsbaarheden glippen door en teams raken uitgeput van de inspanning.

De Oplossing: AI-Native Supply Chain Beveiliging

lynk-mcp transformeert hoe teams omgaan met gegevens over de beveiliging van de supply chain. Door het Model Context Protocol te implementeren, creëert het een brug tussen je favoriete AI-assistenten en het Interlynk Lynk-platform.

In plaats van query-syntax te leren of door complexe gebruikersinterfaces te navigeren, vraag je gewoon:

En krijg een onmiddellijke, contextuele antwoord.

Hoe Het Werkt

lynk-mcp biedt 24 gespecialiseerde tools die de volledige breedte van beveiligingsoperaties in de toeleveringsketen dekken:

Categorie | Mogelijkheden |

|---|---|

Organisatie & Producten | Bekijk statistieken, blader door producten, verken omgevingen |

Versies & Componenten | Volg releases, analyseer afhankelijkheden, vergelijk versies |

Kwetsbaarheden | Zoek CVE's, filter op ernst/KEV/EPSS, volg VEX-status |

Beleid & Naleving | Evalueer beveiligingsbeleid, volg overtredingen, monitor licenties |

De AI begrijpt context, ketent meerdere operaties aan elkaar, en presenteert resultaten in menselijke leesbare samenvattingen - allemaal binnen uw bestaande workflow.

Praktische Toepassingen

Voor Security Teams: Snelle Vulnerabiliteits Triage

Stop met verdrinken in CVE feeds. Met lynk-mcp kunnen beveiligingsanalisten direct zien wat belangrijk is:

De impact: Uren van triage verminderd tot seconden. Beveiligingsteams kunnen zich richten op remediatie in plaats van onderzoek.

Voor Ontwikkelaars: Beveiliging Zonder Contextwisseling

Integreer beveiligingsbewustzijn direct in uw ontwikkelomgeving. Onderzoek uw toeleveringsketen zonder VS Code of Cursor te verlaten:

De impact: Ontwikkelaars krijgen beveiligingscontext op het moment dat ze het nodig hebben, ingebed in hun natuurlijke workflow.

Voor Compliance Officers: Moeiteloze Audit Voorbereiding

Genereer compliance bewijs en volg beleidsnaleving op een gesprekstoon:

De impact: Audit voorbereiding die dagen duurde, gebeurt nu in enkele minuten.

Klaar voor bedrijfsfuncties

Driftanalyse Tussen Versies

Begrijp precies wat er is veranderd tussen releases - nieuwe componenten, verwijderde afhankelijkheden, opkomende kwetsbaarheden en opgeloste problemen:

VEX Integratie

Volledige ondersteuning voor Vulnerability Exploitability Exchange (VEX) gegevens, zodat u niet alleen kunt zien wat kwetsbaar is, maar ook wat u daadwerkelijk aangaat:

Aangetast – Kwetsbaarheid is uitbuitbaar in uw context

Niet Aangetast – Mitigerende factoren voorkomen exploitatie

Opgelost – Remediëring is toegepast

Onder Onderzoek – Analyse in uitvoering

KEV & EPSS Informatie

Prioriteren op basis van bedreigingsinformatie uit de echte wereld:

KEV (Bekend Geëxploiteerde Kwetsbaarheden) – CISA's catalogus van actief geëxploiteerde kwetsbaarheden

EPSS (Exploit Voorspellingsscore Systeem) – Kans op exploitatie in het wild

Beveiliging-eerst Ontwerp

We built lynk-mcp met de beveiligingseisen van ondernemingen in gedachten:

Veilige Credentialopslag – API-tokens opgeslagen in de native sleutelbeheer van uw systeem (macOS Keychain, Windows Credential Manager, Linux secret service)

Geen Tokenblootstelling – Inloggegevens verschijnen nooit in logs, foutmeldingen of configuratiebestanden

Alleen HTTPS – Alle communicatie versleuteld tijdens verzending

Toegang op Organisatie-niveau – Respecteert de toegangscontroles van uw Lynk-platform

Aan de slag

Installatie

macOS/Linux (Homebrew)

Docker

Go Installeren

Configuratie

Interactieve setup - slaat token veilig op in systeem sleutelhanger

Verbind verificatie

Verbind met je AI-assistent

Claude Desktop – Voeg toe aan je claude_desktop_config.json:

VS Code – Voeg toe aan je settings.json:

Dat is het. Begin met het stellen van vragen.

Sluit je aan bij de gemeenschap

lynk-mcp is open source onder de Apache 2.0-licentie. We geloven dat tools voor de beveiliging van de toeleveringsketen transparant en op de gemeenschap gericht moeten zijn.

Geef ons een ster op GitHub: github.com/interlynk-io/lynk-mcp

Problemen & Functieverzoeken: GitHub Issues

Community Slack: Doe mee aan het gesprek met beveiligingsprofessionals wereldwijd

Documentatie: Uitgebreide handleidingen en API-referentie

Wat is er volgende?

Dit is pas het begin. Onze roadmap omvat:

Aanvullende AI-platforms – Ondersteuning voor meer MCP-compatibele assistenten

Aangepaste prompts – Vooraf gebouwde sjablonen voor veelvoorkomende workflows

Geautomatiseerde meldingen – Proactieve notificaties via AI-assistenten

Uitgebreide analyses – Trendanalyse en voorspellende inzichten

CI/CD-integratie – Query je toeleveringsketen direct vanuit pipelines

We bouwen de toekomst van AI-native beveiliging van de toeleveringsketen, en we willen dat jij daar onderdeel van bent.

Probeer het Vandaag

De softwareleveringsketen hoeft geen zwarte doos te zijn. Met lynk-mcp is je volledige SBOM-portfolio slechts een vraag weg.

Open vervolgens je AI-assistent en vraag: Hoe ziet mijn softwareleveringsketen eruit?

Je zou wel eens verrast kunnen zijn door het antwoord - en hoe gemakkelijk het was om het te krijgen.