Einführung von lynk-mcp: MCP für die Kommunikation mit Ihrer Software-Lieferkette

24.01.2026

Interlynk

Was wäre, wenn das Management der Sicherheit Ihrer Software-Lieferkette so einfach wäre wie eine Frage zu stellen?

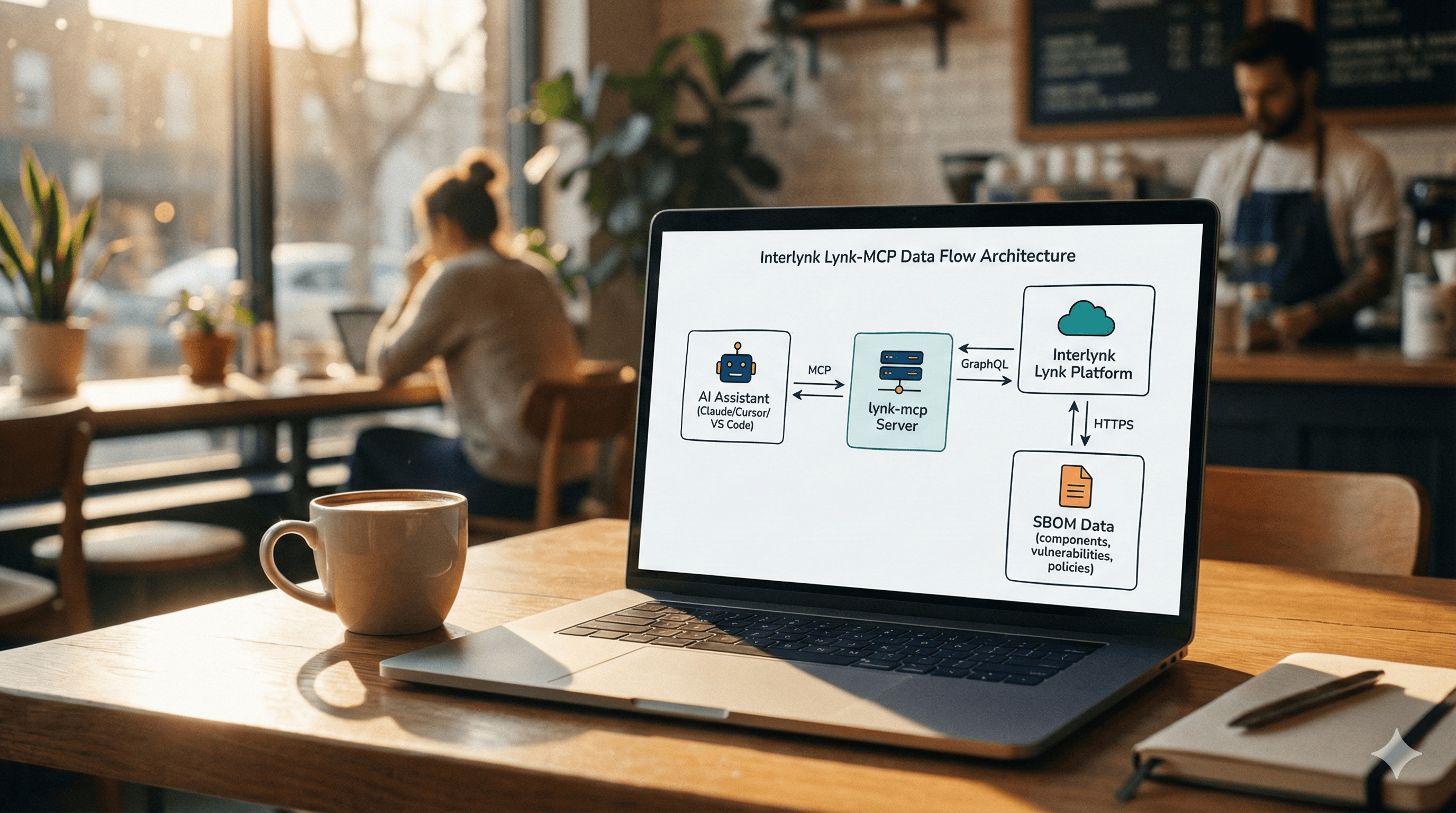

Heute freuen wir uns, lynk-mcp anzukündigen - einen Open-Source Model Context Protocol (MCP) Server - einen neuen Standard für die sichere Verbindung von KI-Assistenten mit lokalen Werkzeugen und Daten - der Ihren KI-Assistenten direkt mit der Interlynk-Plattform verbindet.

Erstmals können Entwickler, Sicherheitsteams und Compliance-Beauftragte SBOMs, Schwachstellen und Richtlinien in einfacher Sprache über Claude, Cursor, VS Code und andere KI-gestützte Werkzeuge abfragen.

Das Problem: Daten zur Sicherheit der Lieferkette sind eingeschlossen

Die Sicherheit der Software-Lieferkette war noch nie so wichtig. Mit Vorschriften wie dem Erlass zur Verbesserung der Cybersicherheit des Landes und dem EU-Gesetz zur Cybersicherheit müssen Organisationen umfassende Sichtbarkeit in ihre Softwarekomponenten, Schwachstellen und Compliance-Position aufrechterhalten.

Aber hier ist die Herausforderung: Die Daten existieren, aber der Zugriff darauf ist mühsam.

Sicherheitsteams verbringen Stunden damit, sich durch Dashboards zu navigieren, Abfragen zu schreiben und mehrere Tools zu kreuzreferenzieren, nur um grundlegende Fragen zu beantworten. Entwickler wechseln zwischen ihrer IDE und Sicherheitsplattformen. Compliance-Beauftragte erstellen manuell Berichte aus unterschiedlichen Quellen.

Das Ergebnis? Sicherheitsinformationen kommen zu spät, Schwachstellen rutschen durch und die Teams erschöpfen sich an mühsamer Arbeit.

Die Lösung: KI-native Lieferketten-Sicherheit

lynk-mcp transformiert, wie Teams mit Daten zur Sicherheit der Lieferkette interagieren. Durch die Implementierung des Model Context Protocol schafft es eine Brücke zwischen Ihren bevorzugten KI-Assistenten und der Interlynk Lynk-Plattform.

Anstatt die Abfragesyntax zu lernen oder komplexe Benutzeroberflächen zu navigieren, fragen Sie einfach:

Und erhalten Sie eine sofortige, kontextuelle Antwort.

Wie es funktioniert

lynk-mcp bietet 24 spezialisierte Werkzeuge an, die das gesamte Spektrum der Sicherheitsoperationen in der Lieferkette abdecken:

Kategorie | Funktionen |

|---|---|

Organisation & Produkte | Kennzahlen anzeigen, Produkte durchstöbern, Umgebungen erkunden |

Versionen & Komponenten | Veröffentlichungen verfolgen, Abhängigkeiten analysieren, Versionen vergleichen |

Sicherheitsanfälligkeiten | CVE durchsuchen, nach Schweregrad/KEV/EPSS filtern, VEX-Status verfolgen |

Richtlinien & Compliance | Sicherheitsrichtlinien bewerten, Verstöße verfolgen, Lizenzen überwachen |

Die KI versteht den Kontext, verknüpft mehrere Operationen miteinander und präsentiert die Ergebnisse in menschenlesbaren Zusammenfassungen - alles innerhalb Ihres bestehenden Workflows.

Praxisbeispiele

Für Sicherheitsteams: Schnelle Schwachstellenbewertung

Hören Sie auf, in CVE-Feeds zu ertrinken. Mit lynk-mcp können Sicherheitsanalysten sofort das Wichtige hervorheben:

Die Auswirkungen: Stunden der Bewertung auf Sekunden reduziert. Sicherheitsteams können sich auf die Behebung anstatt auf die Forschung konzentrieren.

Für Entwickler: Sicherheit ohne Kontextwechsel

Integrieren Sie Sicherheitsbewusstsein direkt in Ihre Entwicklungsumgebung. Abfragen Sie Ihre Lieferkette, ohne VS Code oder Cursor zu verlassen:

Die Auswirkungen: Entwickler erhalten den Sicherheitskontext in dem Moment, in dem sie ihn benötigen, eingebettet in ihren natürlichen Workflow.

Für Compliance-Beauftragte: Mühelose Prüfungs-Vorbereitung

Generieren Sie Compliance-Nachweise und verfolgen Sie die Einhaltung von Richtlinien im Gespräch:

Die Auswirkungen: Vorbereitung auf die Prüfung, die Tage dauerte, erfolgt nun in Minuten.

Unternehmensbereite Funktionen

Drift-Analyse Zwischen Versionen

Verstehen Sie genau, was sich zwischen den Versionen geändert hat - neue Komponenten, entfernte Abhängigkeiten, auftretende Schwachstellen und gelöste Probleme:

VEX-Integration

Vollständige Unterstützung für die Austausch von Informationen über die Ausnutzbarkeit von Schwachstellen (VEX), sodass Sie nicht nur sehen können, was verwundbar ist, sondern was Sie tatsächlich betrifft:

Betroffen – Schwachstelle ist in Ihrem Kontext ausnutzbar

Nicht Betroffen – Mildernde Faktoren verhindern eine Ausnutzung

Behoben – Abhilfe wurde angewendet

Unter Untersuchung – Analyse läuft

KEV & EPSS-Intelligenz

Priorisieren Sie basierend auf aktuellen Bedrohungsinformationen:

KEV (Bekannt Ausgenutzte Schwachstellen) – CISA-Katalog der aktiv ausgenutzten Schwachstellen

EPSS (Exploits Prognose-Bewertungssystem) – Wahrscheinlichkeit der Ausnutzung in der Wildnis

Sicherheitsorientierte Gestaltung

Wir haben lynk-mcp mit den Sicherheitsanforderungen von Unternehmen im Hinterkopf entwickelt:

Sichere Kennwortspeicherung – API-Tokens werden im nativen Schlüsselbund Ihres Systems gespeichert (macOS-Schlüsselbund, Windows-Zugangsdatenmanager, Linux-Geheimdienst)

Keine Token-Exposition – Anmeldeinformationen erscheinen niemals in Protokollen, Fehlermeldungen oder Konfigurationsdateien

Nur HTTPS – Alle Kommunikation ist während der Übertragung verschlüsselt

Organisationsspezifischer Zugriff – Achtet auf die Zugriffskontrollen Ihrer Lynk-Plattform

Erste Schritte

Installation

macOS/Linux (Homebrew)

Docker

Go Install

Konfiguration

Interaktive Einrichtung - speichert Token sicher im System-Schlüsselbund

Verbindung überprüfen

Verbinden Sie sich mit Ihrem KI-Assistenten

Claude Desktop – Fügen Sie hinzu zu Ihrer claude_desktop_config.json:

VS Code – Fügen Sie hinzu zu Ihrer settings.json:

Das war's. Beginnen Sie, Fragen zu stellen.

Tritt der Community bei

lynk-mcp ist Open Source unter der Apache 2.0 Lizenz. Wir glauben, dass Werkzeuge zur Sicherheit der Lieferkette transparent und gemeinschaftlich sein sollten.

Star us auf GitHub: github.com/interlynk-io/lynk-mcp

Probleme & Funktionsanfragen: GitHub Issues

Community Slack: Schließen Sie sich der Diskussion mit Sicherheitsexperten weltweit an

Dokumentation: Umfassende Anleitungen und API-Referenz

Was kommt als Nächstes

Dies ist nur der Anfang. Unser Fahrplan umfasst:

Zusätzliche KI-Plattformen – Unterstützung für weitere MCP-kompatible Assistenten

Benutzerdefinierte Eingabeaufforderungen – Vorgefertigte Eingabeaufforderungsvorlagen für gängige Arbeitsabläufe

Automatisierte Benachrichtigungen – Proaktive Benachrichtigungen durch KI-Assistenten

Erweiterte Analytik – Trendanalysen und vorausschauende Einblicke

CI/CD-Integration – Abfragen Ihrer Lieferkette direkt aus Pipelines

Wir bauen die Zukunft der KI-nativen Sicherheit in der Lieferkette und möchten, dass Sie ein Teil davon sind.

Versuchen Sie es noch heute

Die Software-Lieferkette muss keine Blackbox sein. Mit lynk-mcp ist Ihr gesamtes SBOM-Portfolio nur eine Frage entfernt.

Öffnen Sie dann Ihren KI-Assistenten und fragen Sie: Wie sieht meine Software-Lieferkette aus?

Sie könnten von der Antwort überrascht sein – und wie einfach es war, sie zu erhalten.