Sichere Software-Entwicklungsbestätigung

27.03.2024

Interlynk

[Dieser Beitrag wurde zuvor veröffentlicht als Selbstbescheinigung für M-22–18 und wurde nun für die endgültige Form überarbeitet]

Vor drei Jahren hob Executive Order 14028 ("Verbesserung der Cybersicherheit der Nation") die Bedeutung der Aktualisierung der Cybersicherheit der Nation hervor.

Im September 2022 machte das Büro für Management und Haushalt (OMB) es umsetzbar, indem es das Memo M-22–18 ("Verbesserung der Sicherheit der Software-Lieferkette durch sichere Softwareentwicklungspraktiken") herausgab.

M-22–18 umreißt einen Teil des Implementierungsplans von EO14028 für Bundesbehörden. M-23–16 fügte weitere Klarstellungen zu diesen Anforderungen hinzu.

Diese Memos konzentrieren sich ihrerseits auf zwei Artefakte, um die Sicherheit und Reife der Entwicklungspraktiken eines Softwareherstellers zu etablieren.

Ein Selbstbescheinigungsformular, das die Entwicklungspraktiken des Herstellers erklärt

Softwarezulassungsliste (SBOM) pro Produktversion, die die Zusammensetzung der Software erklärt

Während die Spezifikation und die Anforderungen für SBOM mit den NTIA-Minimalen Elementen für eine Software Bill of Materials gut etabliert sind, wurden die Anforderungen für die Selbstbescheinigung finalisiert und am 8. März 2024 veröffentlicht.

Das Formular orientiert sich stark an den Praktiken und Aufgaben, die im NIST SP 800–218 ("Sichere Softwareentwicklungsrahmen") überarbeitet wurden auf Version 1.1 für die Exekutive Anordnung.

Interlynk hat die Anforderungen für die Selbstbescheinigung in einem leicht nachvollziehbaren Format kartiert, um Organisationen einen Vorsprung zu verschaffen.

Wer ist betroffen?

M-22–18/M-23–16 sind zwei Memos an die Bundesbehörden; daher gelten die Anforderungen nur für Software, die an sie verkauft oder von ihnen verwendet wird.

Alle folgenden Arten von Softwareänderungen erfordern von den Produzenten, dass sie das Selbstauskunftsformular bei den zuständigen Behörden einreichen:

Software, die nach dem 14. September 2022 entwickelt wurde

Software, die nach dem 14. September 2022 einer großen Überarbeitung unterzogen wird

Kontinuierlich bereitgestellte Software (z. B. Software-as-a-Service)

Vier ausgeklammerte Ausnahmen sind:

Von den Bundesbehörden selbst entwickelte Software

Open-Source-Software, die kostenlos und direkt von einer Bundesbehörde bezogen wird.

Drittanbieter-Open-Source- und proprietäre Komponenten, die in das Endprodukt der verwendeten Software der Behörde integriert sind.

Software, die kostenlos erhältlich und öffentlich zugänglich ist.

Attestierungsformat

Eine Bescheinigung kann sich auf eine einzelne Produktversion, mehrere Versionen des Produkts, eine gesamte Produktlinie oder das gesamte Unternehmen beziehen.

Das Bescheinigungsformular kann online über diesen Link ausgefüllt werden: https://softwaresecurity.cisa.gov oder über einen lokalen PDF-Download und E-Mail (die E-Mail wird pro Agentur festgelegt).

Bescheinigung Anforderungen

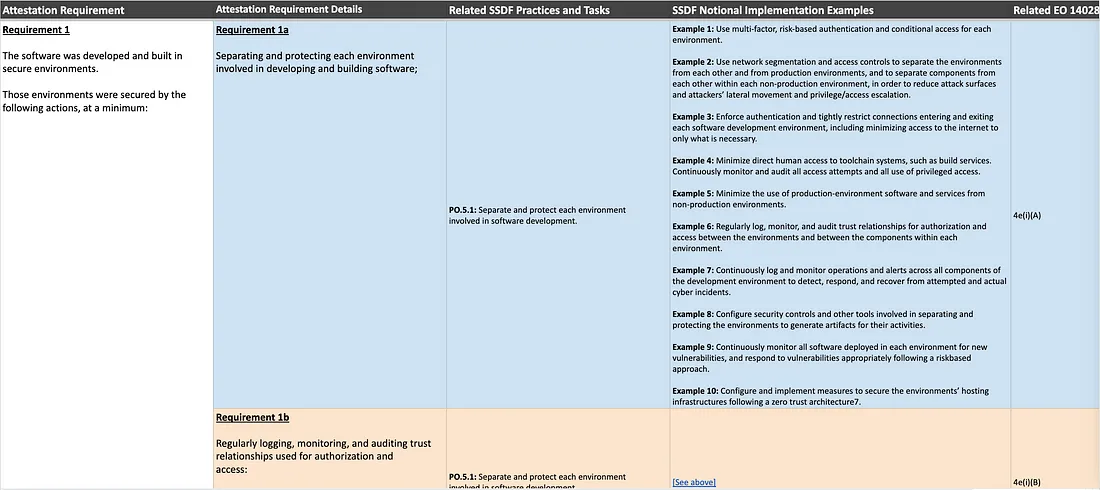

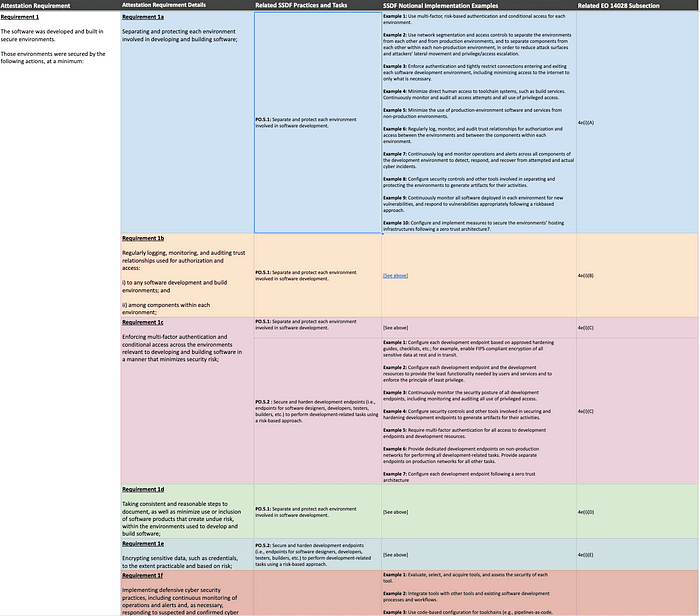

Das Selbstattestationsdokument verweist auf mehrere Abschnitte des Sicheren Softwareentwicklungsrahmenwerks (SSDF) und der Executive Order 14028. Insbesondere erfordert die Selbstattestierung die Erklärung der folgenden Punkte:

Sicherheit der Softwareentwicklungsumgebung

Vertrauen in die Lieferkette des Softwarequellcodes

Automatisierte Werkzeuge und Prozesse zur Vertrauensbildung in die Softwarelieferkette

Management von Herkunftsdaten für internen und externen Code

Richtlinien, Programme und automatisierte Prozesse für das Management von Schwachstellen in der Software

Interlynk-Karte der SSDF-Verweise auf die SSDF-Selbstattestierung

Interlynk hat die Anforderungen mit den im SSDF genannten hypothetischen Beispielen hier verknüpft.

Dies kann als Referenzleitfaden für die Implementierung der erforderlichen Kontrollen dienen.

Bereit machen

Die Mission von Interlynk umfasst einfache, offensichtliche und automatisierte Softwareoffenlegungen, Sicherheitskontrollen und Anforderungen, die in EO14028 und M-22–18/M-23–16 skizziert sind, schrittweise Schritte zu einem transparenteren und widerstandsfähigeren Software-Ökosystem. Wir sind hier, um jeder Organisation zu helfen, die Unterstützung bei Klarheit, Anleitung oder Umsetzung dieser Kontrollen benötigt.

Kontaktieren Sie uns unter hello@interlynk.io für ein Gespräch.